NIST – Framework de cibersegurança

Pesquisas apontam que o Brasil é um dos países líderes em ataques cibernéticos

Contexto de ataques cibernéticos

Ataques recentes como do STJ e o Ministério da Saúde, aumentam a cada dia a preocupação com relação a privacidade de dados sensíveis.

Fraude Digital, Phishing, Roubo de Propriedade Intelectual, entre outras ações, são comuns contra as empresas, causando prejuízos de imagem e financeiros.

Um framework de cibersegurança foi desenvolvido originalmente para atender o governo dos EUA, pelo NIST – Instituto Nacional de Padrões e Tecnologia dos Estados Unidos – e hoje é muito utilizado como um guia de melhores práticas para empresas de todos os segmentos.

Sua última revisão é de 2018 e tem relação com a ISO 31000:2009, que trata do assunto Gerenciamento de Risco.

Framework NIST para as organizações

O NIST traz uma visão de quem está se defendendo de ataques.

As empresas precisam se preocupar com a cibersegurança e como isso pode afetar seu negócio. Portanto, olhar para o framework como um padrão, um guia a ser seguido, que vai ajudar nessa jornada, é uma ótima forma de começar.

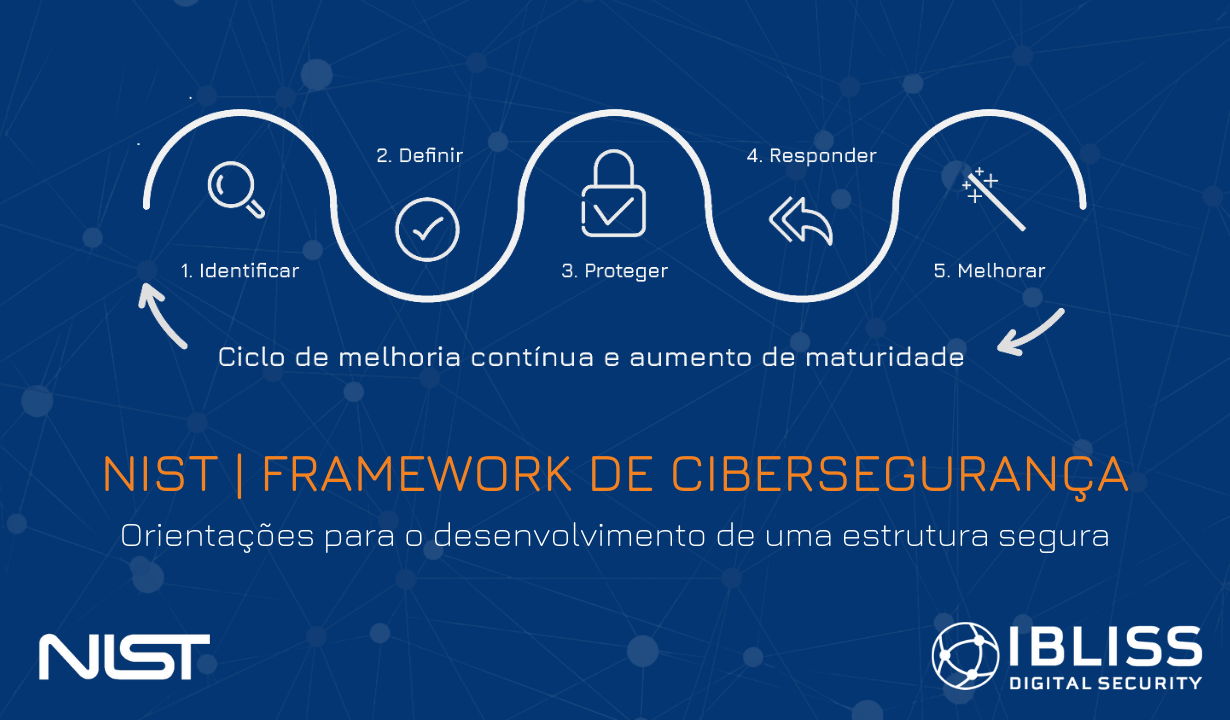

Como funciona o Framework

Ele é dividido em 5 funções: Identificar, Proteger, Detectar, Responder e Recuperar.

1º passo – a empresa deve IDENTIFICAR no seu ambiente:

– Quais são seus ativos;

– Quais são os dados críticos em seus processos;

– Permissões de acesso – o controle de acesso está bem gerenciado fornecendo somente o necessário?

Agora com a visão geral do que a empresa possui, vamos ao segundo passo.

2º passo – PROTEGER ativos e informações: Proteger tudo que envolve valor agregado.

3º passo – DETECTAR:

– Intrusão;

– Perda de dados;

– Deficiência na infraestrutura.

Qualquer incidente que venha ocorrer e gere um risco, na maioria das vezes é utilizado ferramentas tecnológicas para auxiliar nessa tarefa.

4º passo – Não somente responder, mas planejar como RESPONDER a:

– Ataques;

– Invasões;

– Catástrofes no mundo da cibersegurança.

5º passo – RECUPERAR: implementar atividades apropriadas para agir contra um incidente, que vai em alguns casos reduzir o impacto, mitigar o problema e tornar a empresa mais resiliente.

Nessa função, ter um backup bem estruturado, com Política documentada e testes periódicos, é fundamental.

Não necessariamente tem uma ordem de execução, muitos processos ocorrem em paralelo e podem necessitar de diferentes funções dependendo do seu estado. Além disso o NIST não é uma norma que define, ele é um direcionamento de melhores práticas. Um fator importante é que a Política de Ciber esteja alinhada com o NIST.

Categorias e Subcategorias

Em qual nível sua empresa está?

Ao iniciar um projeto com o NIST é necessária uma análise do momento atual da empresa, descobrir onde se encontra e a perspectiva de onde a empresa quer chegar, qual o desejo em relação ao ideal.

Essa análise envolve diversos fatores, por exemplo:

– Qual o contexto da empresa;

– Missão;

– Cultura;

– Patrocínio da alta gestão e o budget disponível;

– Alinhamento com as áreas;

– Stakeholders;

– Processo de gestão de risco.

E após levar em conta todos esses fatores pode-se dar o pontapé inicial no trabalho de adequação de nível.

O NIST é dividido em 4 Níveis: Parcial (1), Risco Informado (2), Reprodutível (3) e Adaptável (4).

Estando no nível 1, Parcial, não quer dizer que está o caos completo, ou em uma situação de desespero. Vamos questionar, quais os motivos e limitações que impedem? Falta de Investimento? A cultura da organização? Neste caso o indicado é chegar no nível 2 de maturidade.

Para entender melhor, vamos pensar em um exemplo. Lembrando que cada função vai estar atrelada há um nível.

Exemplo: Na função de Recuperar, dentro da categoria Planejamento de Recuperação, temos o Backup.

O que envolve o backup: Política de backup, testes periódicos de restauração, ambiente de teste, repetição automática, etc.

Eu atendo o que envolve o backup? Existem alguns riscos que eu estou ciente, vai envolver algumas perdas, mas eu me recupero. Neste caso você estaria no nível 2, o de Risco Informado.

Fazendo um planejamento de ano após ano, estou mais estruturado, já posso replicar e levar o processo para outras filiais, então eu cheguei no meu objetivo definido que é o nível 3, Reprodutível.

Já no Nível 4, Adaptável, tudo já está muito bem estruturado, a Politica está baseada nas 5 funções do NIST, há relacionamento com o cliente e fornecedores, todos estão avançando juntos, o famoso padrão ouro.

Como começar?

Antes de começar, existem alguns fatores determinantes para o sucesso. Os stakeholders devem ser comunicados e estarem envolvidos nos processos decisórios, é fundamental a participação da alta direção, financeiro, em algumas situações o jurídico, entre outros. Pois é pra eles que serão apresentados os riscos de cibersegurança e orientar para a decisão, que pode ser desde tomar ações para mitigar o risco ou aceitar o risco.

Ao saber dos riscos, é preciso pensar em como melhorar e fazer um mapa de mudanças e indicadores.

Para começar, crie etapas, checklists ou faça um guia para que a empresa saiba por onde começar, o NIST te proporciona isso.

- Você pode primeiramente priorizar, qual função dói mais no momento? Priorize e ataque, uma das 5 funções do framework. Caso não tenha “braços” suficientes, dentro da prioridade definida, delimite o escopo, determine um escopo menor e o aumente com o tempo;

- Orientação e comunicação: fale para todos os envolvidos do que se trata, esclareça que não será uma auditoria com o objetivo de procurar culpados e sim que para o sucesso do novo projeto é necessário o envolvimento de todos;

- Avalie a situação atual, tire uma “fotografia”, verifique em qual dos 4 níveis sua empresa está;

- Faça a avaliação de riscos e leve em consideração: riscos internos e externos, investimentos, capacitação, leis como a LGPD;

- Implemente planos de ações, crie um plano que vai ajudar uma função, subir do nível 1 para o 2. Neste caso, recomendasse a criação de um cenário desejado, aonde quer chegar.

A implementação será no cotidiano, com acompanhamento periódico, gerando indicadores e fazendo melhorias, visando a objetivo final.

Referências Informativas

O NIST possui mais de 100 subcategorias e uma tabela com referências informativas, entre elas: CIS, COBIT, ISO 27001:2013, entre outros.

É possível filtrar e fazer o mapeamento dos Domínios e Controles da ISO/IEC 27001 que aparecem no NIST.

Exemplo:

O que se pode concluir?

Documentar e formalizar é fundamental, pois no processo de avaliar a estrutura, enxergará a fotografia atual. Ao saber onde está, defina aonde quer chegar, o nível de crescimento de maturidade e planeje.

Com a realidade do mundo cibernético, e o Brasil que sofre muitos ataques, as empresas devem adotar as melhores práticas de cibersegurança, segurança da informação e privacidade de dados. Indicamos utilizar o NIST como um guia para ter seu negócio mais seguro e saudável.

A IBLISS pode colaborar para o planejamento e implantação de um framework estruturado, aumentando assim a maturidade das empresas. Fale com nossos especialistas e conheça nosso Programa Risco e Compliance.

Escrito por: Felipe Costa – Compliance IBLISS